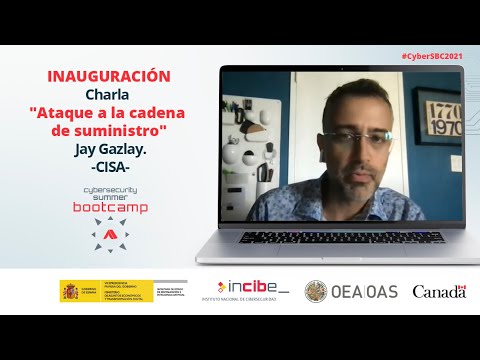

Ataques a la cadena de suministro

Ataque a la cadena de suministro de Solarwinds

Los ataques a la cadena de suministro han sido una preocupación para los expertos en ciberseguridad durante muchos años, ya que la reacción en cadena provocada por un ataque a un solo proveedor puede comprometer una red de proveedores. El malware es la técnica de ataque a la que recurren los atacantes en el 62% de los ataques.

Según el nuevo informe de ENISA - Threat Landscape for Supply Chain Attacks, en el que se analizan 24 ataques recientes, una fuerte protección de la seguridad ya no es suficiente para las organizaciones cuando los atacantes ya han desplazado su atención a los proveedores.

Ahora se espera que los ataques a la cadena de suministro se multipliquen por 4 en 2021 en comparación con el año pasado. Esta nueva tendencia subraya la necesidad de que los responsables políticos y la comunidad de ciberseguridad actúen ya. Por ello, es necesario introducir urgentemente nuevas medidas de protección para prevenir y responder a los posibles ataques a la cadena de suministro en el futuro y mitigar su impacto.

Juhan Lepassaar, Director Ejecutivo de la Agencia de Ciberseguridad de la UE, dijo: "Debido al efecto en cascada de los ataques a la cadena de suministro, los actores de las amenazas pueden causar daños generalizados que afectan a las empresas y a sus clientes de una sola vez. Con buenas prácticas y acciones coordinadas a nivel de la UE, los Estados miembros podrán alcanzar un nivel similar de capacidades, elevando el nivel común de ciberseguridad en la UE."

Ataque a la cadena de suministro deutsch

Los ataques a la cadena de suministro, una de las 10 principales amenazas a la seguridad (del correo electrónico), han aumentado drásticamente en los últimos años. Deben tomarse en serio, ya que provocan graves daños en toda la red de la cadena de suministro. En este tipo de ataque, también conocido como violación de puerta trasera, cadena de valor o ataque de terceros, los ciberdelincuentes penetran en el sistema de una organización a través de proveedores, socios o vendedores de confianza que han sido incluidos en la lista blanca de la organización para facilitar el intercambio de datos y la comunicación. Los objetivos suelen ser vendedores de tecnología, proveedores de servicios gestionados o proveedores que tienen vulnerabilidades en su seguridad.

Sed mollis nulla eros, quis efficitur sem venenatis ullamcorper. Duis dapibus, sapien sit amet placerat interdum, purus urna elementum elit, sit amet consectetur velit purus sed felis. Suspendisse magna orci, posuere non neque a, aliquet condimentum ipsum. Ut fermentum diam sed leo laoreet volutpat. Vestibulum ante ipsum primis in faucibus orci luctus et ultrices posuere cubilia curae; Vestibulum non justo nisl. Donec ac ligula orci. Interdum et malesuada fames ac ante ipsum primis in faucibus. Proin gravida ultricies eros, sit amet vulputate dui consequat eu. Nulla rhoncus mattis ligula, ac rhoncus purus tempor ac. Suspendisse ullamcorper porttitor augue in efficitur.

Estadísticas de los ataques a la cadena de suministro

Un ataque a la cadena de suministro se refiere a cuando alguien utiliza un proveedor o socio externo que tiene acceso a sus datos y sistemas para infiltrarse en su infraestructura digital. Dado que al tercero se le han concedido los derechos para utilizar y manipular áreas de su red, sus aplicaciones o datos sensibles, el atacante sólo tiene que penetrar las defensas del tercero o programar una laguna en una solución ofrecida por un proveedor para infiltrarse en su sistema.

Los ataques a la cadena de suministro son diversos, y afectan a grandes empresas, como fue el caso de la brecha de seguridad de Target, y a sistemas normalmente fiables, como cuando se utiliza el malware de los cajeros automáticos (ATM) para robar dinero en efectivo. También se han utilizado contra gobiernos, como fue el caso del gusano informático Stuxnet, diseñado para infiltrarse en las instalaciones nucleares de Irán.

Dado que cientos o incluso miles de empresas pueden utilizar el mismo proveedor de software y las mismas soluciones, si un atacante de la cadena de suministro puede penetrar en el sistema de una empresa de software o comprometer la integridad de su producto, puede obtener acceso a un gran número de objetivos.

Defensa contra los ataques a la cadena de suministro de software

Los ataques a la cadena de suministro de ransomware tienen el potencial de infligir graves daños financieros y de reputación que pueden afectar a una empresa durante años. Los analistas predicen un aumento de los ataques "hub" en 2022 y más allá, ya que los ciberdelincuentes intentan aprovecharse de las empresas que tienen extensas redes digitales que las vinculan con proveedores y clientes.

Los profesionales de la ciberseguridad están llevando la lucha a los delincuentes mientras redoblan sus esfuerzos para protegerse contra el ransomware y otros ataques a la cadena de suministro. Los gobiernos y las empresas privadas están adoptando la misma colaboración internacional para luchar contra el ransomware que se utiliza para combatir el crimen organizado, el terrorismo y las redes mundiales de tráfico de personas.

Un ataque a la cadena de suministro irrumpe en la red de la víctima aprovechando las vulnerabilidades de los sistemas informáticos de los socios de la cadena de suministro de la empresa. Los ataques son un intento de infiltrarse en los ordenadores de una organización para acceder a las redes de sus numerosos proveedores y socios. SecurityWeek describe este tipo de ataques como "hub and spokes" (centro y radios) porque al comprometer una empresa, los delincuentes obtienen acceso desde ese centro a los socios de la firma a través de conexiones de red que sirven de radios.